Security Operations Center

Stały monitoring bezpieczeństwa z usługą Security Operations Center (SOC).

SOC to usługa zapewniająca poczucie bezpieczeństwa, dzięki stałemu monitoringowi oraz analizom ryzyka związanym ze zdarzeniami bezpieczeństwa IT.

Jej głównym zadaniem jest wykrywanie cyberincydentów i ochrona przed cyberatakami. W ramach usługi zyskujesz dostęp do specjalistów z zakresu bezpieczeństwa, którzy zadbają o cyberbezpieczeństwo Twojej firmy.

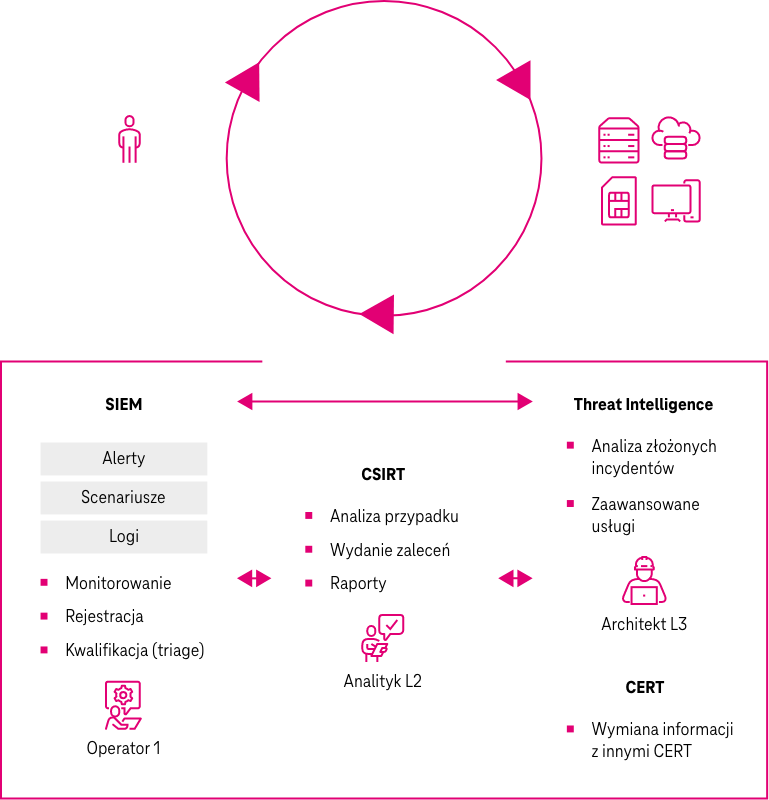

SOC T-Mobile od środka

Zakres

usługi SOC

Oferta podstawowa

Monitorowanie bezpieczeństwa i badanie zdarzeń w trybie 24/7/365 według ustalonych scenariuszy, eliminacja fałszywych alarmów (false positives), kategoryzacja i priorytetyzacja incydentów (triage).

Opcje

Nowość:

SOC Lite

SOC Lite to usługa, która automatycznie identyfikuje i klasyfikuje zagrożenia, a następnie przekazuje informacje o incydentach do upoważnionych osób.

Usługa działa w pięciu precyzyjnych krokach:

- Wykrycie zagrożenia – Identyfikacja potencjalnych zagrożeń w sieci klienta.

- Analiza zdarzenia – Automatyczna analiza incydentów i danych systemowych.

- Generowanie alarmu – Powiadomienie o zagrożeniach zgodnie z regułami korelacyjnymi.

- Klasyfikacja – Priorytetyzacja zagrożeń według poziomu krytyczności i raportowanie.

- Powiadomienie klienta – Informacja e-mail o wykrytym incydencie.

Dzięki SOC Lite Twoja firma może czuć się bezpieczna, a Ty zyskujesz pewność, że potencjalne zagrożenia są skutecznie wykrywane, analizowane i raportowane.

Dlaczego warto wybrać SOC Lite?

-

Predefiniowane reguły korelacyjne

poza regułami domyślnymi, klient ma możliwość zdefiniowania 10 funkcji systemu monitorujących określoną sekwencję zdarzeń, mogących stanowić zagrożenie;

-

Wsparcie specjalistów SOC T‑Mobile w obsłudze Incydentów Poważnych oraz Krytycznych

zgodnie z wymaganiami ustawy o krajowym systemie cyberbezpieczeństwa;

-

Wsparcie specjalistów SOC T‑Mobile w procesie zgłaszania Incydentów do wyznaczonych jednostek CSIRT

-

Elastyczność wdrożenia

możliwość wyboru różnych modeli instalacji usługi.

-

Monitorowanie w czasie rzeczywistym

System umożliwia automatyczną analizę zagrożeń w czasie rzeczywistym, zapewniając szybkie informowanie o incydentach.

-

Automatyczne generowanie alarmów

Na podstawie predefiniowanych reguł korelacyjnych, system natychmiast generuje alarmy o wykrytych zagrożeniach.

-

Raporty tygodniowe

Automatycznie generowane i wysyłane osobom upoważnionym statystyki na podstawie zebranych danych w zakresie usługi.

-

Identyfikacja zagrożeń i incydentów

System klasyfikuje zagrożenia według poziomu krytyczności i dostarcza odpowiednie raporty, pomagając w efektywnym zarządzaniu incydentami.

-

Powiadomienia o nowych incydentach

klient jest na bieżąco informowany o wszelkich nowych zagrożeniach i incydentach.

-

Konfiguracja i utrzymanie

System jest konfigurowany i utrzymywany przez ekspertów T‑Mobile Polska, zapewniając najwyższy poziom wsparcia i aktualizacji.

Własny SOC

vs. outsourcing

Całkowity koszt posiadania (TCO) - 3 lata.

SOC na start T-Mobile

SOC T-Mobile

Własny SOC

Nakłady inwestycyjne i koszty związane z zapewnieniem monitoringu bezpieczeństwa IT w okresie 3 lat, w firmie zatrudniającej 100 pracowników biurowych.

Rodzaj kosztu/nakładu

Capex

Opex (rocznie)

-

SIEM

0,5 mln PLN

(zakup + wdrożenie)0,1 mln PLN

(20% ceny zakupu: wsparcie techniczne, licencje) -

System obsługi biletów problemowych

0,1 mln PLN

(zakup + wdrożenie)0,02 mln PLN

(20% ceny zakupu: wsparcie techniczne, licencje) -

Wyposażenie

0,1 mln PLN

(zakup + wdrożenie) -

Pracownicy SOC (analitycy i eksperci - minimalna obsada)

0,78 mln PLN

(1 linia: 5 osób x 9k PLN x 12 mies.;

2 linia: 1 osoba x 20k PLN x 12 mies.)

Proces obsługi

incydentów (24h)

Security Operations Center T‑Mobile

Najnowocześniejszy tego typu obiekt w Polsce

- Największa ściana wideo w Polsce

92m2, 102 monitory. - Akredytacja CERT

Trusted Introducer.

- Operacje 24/7/365

- Jeden z kilkunastu tego typu obiektów

Grupy Deutsche Telekom na świecie

-

Parametry

techniczne -

Partner technologiczny

-

3 linie wsparcia technicznego

-

Akredytowany CERT (Trusted Introducer):

- Pozytywna weryfikacja pod kątem dojrzałości procedur bezpieczeństwa i wysokiego poziomu zaufania.

- Zgodność z kodeksem etycznym CSIRT‑ów.

- Zgodność standardu RFC2350.

- Najwyższy poziom świadczenia usług regowania na incydenty komputerowe.

- Wyższy poziom zaufania w zakresie przetwarzania poufnych informacji.

- Przynależność do wąskiej grupy akredytowanych zespołów bezpieczeństwa.

-

SOM (Security Operations Management)

Pozwala na zaawansowaną i kompleksową obsługę incydentów bezpieczeństwa za pomocą jednej platformy integrującej się z innymi systemami.

-

Procesy

Zgodne z uznanymi standardami i dobrymi praktykami:

- ISO 27000

- ISO 22301:2019

- NIST

- ENISA

- ITIL

Certyfikaty

- CISSP

- CSSLP

- CISM

- CompTIA

- Qualys Certified Specialist

- CEH

- CVA

- Offensive Security OSCE

- Offensive Security OSCP

- GCFA

- CRISC

- CISA

- ISO 27001

- ISO 22301:2019

Zalety

produktu

Poznaj korzyści Security Operations Center z Portfolio ESG

Nadzór i kontrola

SOC T-Mobile wzmacnia nadzór i kontrolę nad bezpieczeństwem IT, co jest kluczowe dla ładu korporacyjnego (G) w ESG.

Ciągłość działania

Rozwiązanie SOC zapewnia ciągłość działania firmy dzięki szybkiej reakcji na zagrożenia.

Przejrzystość procesów

Dzięki raportowaniu i transparentności działań SOC wspiera przejrzystość procesów zarządczych w organizacji.

Materiały

do pobrania

-

T-Business: Security Operations Center - Monitoring Bezpieczeństwa (Ulotka)

-

T-Business: Cyberochrona dla firm

-

Infografika - 15 najczęstszych (cyber) błędów firm

-

Infografika - 6 najczęstszych (cyber) błędów pracowników

-

Raport - Bezpieczeństwo telefonów służbowych

-

Raport - Badanie rynku cyberbezpieczeństwa

-

eBook - Najczęstsze błędy popełniane przez administratorów IT

-

T-Business: NIS 2 - rewolucja w obszarze cyberbezpieczeństwa

Poznaj pełne możliwości ochrony IT w Twojej firmie? Sprawdź także nasze Usługi Bezpieczeństwa

Strefa

cyberbezpieczeństwa

i sposoby ochrony

przed nimi

aplikacje webowe

Masz pytania lub potrzebujesz oferty?

Polecane treści

Zobacz wszystkie artykuły w strefie wiedzyPytania

i odpowiedzi

Przed jakimi zagrożeniami chroni usługa Security Operations Center?

Usługa sama w sobie nie chroni przed żadnym typem cyberataków. Jednak dzięki zbieraniu na bieżąco informacji z różnych źródeł (serwerów, przełączników, stacji roboczych, firewalli czy innych elementów infrastruktury sieciowej) i ich korelowaniu, system SIEM, będący sercem Security Operations Center, jest w stanie w możliwie krótkim czasie zidentyfikować potencjalne zagrożenie, wskazać miejsce jego wystąpienia i poziom krytyczności oraz poinformować o tym fakcie w postaci wygenerowanego alarmu. Dzięki temu możliwe jest podjęcie szybkiej reakcji i minimalizacja negatywnych skutków zdarzenia.

Dlaczego warto korzystać z outsourcingu usługi Security Operations Center?

Stworzenie komórki organizacyjnej, która w sposób kompleksowy i ciągły czuwać będzie nad cyberbezpieczeństwem organizacji wymaga wielomilionowych inwestycji oraz oznacza konieczność znalezienia i utrzymania zespołu specjalistów ds. bezpieczeństwa ICT, co wiąże się z trudnym, kosztownym i długim procesem.

Dlatego coraz więcej przedsiębiorstw decyduje się na outsourcing całości lub części obszaru cyberbezpieczeństwa do podmiotów typu MSSP (Managed Security Services Provider). Naturalnymi partnerami do współpracy z obszarze cyberbezpieczeństwa są MSSP w postaci operatorów telekomunikacyjnych, którzy przez wiele lat zdobywali

zaufanie Klientów, dostarczając im usługi telekomunikacyjne. Tego typu podmioty posiadają stosowne doświadczenie, zasoby i zaplecze oraz kompetencje do świadczenia usług bezpieczeństwa teleinformatycznego, w tym zaawansowanych usług Security Operations Center.

Outsourcing SOC oznacza również kilkukrotne oszczędności w stosunku do modelu budowy własnego Security Operations Center.

Posiadając własny, już zaimplementowany system SIEM, mam możliwość skorzystania z usługi Security Operations Center w T-Mobile?

Tak, świadczymy usługi SOC na bazie już zaimplementowanych systemów SIEM takich jak: IBM QRadar, Splunk, RSA NetWitness, McAfee.

Jakie są korzyści z usługi Threat Intelligence?

Usługa Threat Intelligence to zaawansowane mechanizmy przeszukiwania zasobów sieci – zarówno Internetu, jak i Darknetu. Dzięki Threat Intellingence Klient może dowiedzieć się możliwie wcześnie o planowanych na niego atakach cybernetycznych, wycieku swojej bazy danych klientów (w czy jej elementów – np. numerów kart kredytowych klientów) , ofertach nielegalnej sprzedaży produktów czy usług związanych działalnością firmy, wycieku loginów i haseł do poczty elektronicznej swoich pracowników i o wielu innych interesujących go aspektach. Wczesne ostrzeżenie umożliwia podjęcie szybkiej reakcji ograniczającej lub eliminującej w całości potencjalne skutki zagrożenia.

Czy Security Operations Center, to bardzo droga usługa, dedykowana tylko dla największych przedsiębiorstw?

W ofercie T-Mobile jest również tańsza wersja usługi – „SOC na start”. W jej ramach Klient otrzymuje system SIEM (licencja na 500 lub 1000 EPS), implementację 3 lub 5 scenariuszy bezpieczeństwa adresujących większość występujących cyberzagrożeń, całodobowy monitoring bezpieczeństwa oraz reakcję na pojawiające się incydenty.